原文(英)Polygon Whitehatは、ユーザー資金で数十億ドルを節約することで75,000ドルを獲得しました

2022-02-22 03:19:04

重要なポイント

- Polygonは、攻撃者が預金管理者契約からすべての資金を使い果たすことを可能にする「重大度の高い」バグにパッチを適用しました。

- バグを発見して報告したNivYehezkelは、75,000ドルの報酬を受け取りました。

- 彼はツイッターで、この脆弱性が数十億ドルを危険にさらしていると述べた。 一方、Immunefiは、この脆弱性はレポートの時点では悪用できないと述べています。

この記事を共有する

脆弱性報奨金プラットフォームImmunefiは、Polygonが最近、ネットワークのプルーフオブステークシステムの「重大度の高い」脆弱性にパッチを適用し、数十億ドルを危険にさらしていることを明らかにしました。

ポリゴンがクリティカルハックをかわす

イーサリアムのプルーフオブステークサイドチェーンであるPolygonは、数十億ドルの損失をもたらす可能性のある「コンセンサスバイパス」バグにパッチを適用しました。

Immunifiのバグ修正によると 報告 月曜日に公開されたこの脆弱性は、1月15日にホワイトハットNiv Yehezkelによって最初に報告されたもので、攻撃者がネットワークのコンセンサスしきい値をバイパスし、「預金管理者からすべての資金を使い果たし、無制限の引き出しを行うことを可能にしました。DoS [Denial-of-Service attack] もっと。”

バグを報告したことでPolygonから75,000ドルの報奨金を受け取ったイェヘズケル氏は、本日Twitterで、この脆弱性により数十億ドルが危険にさらされていると述べました。

ポリゴンからイーサリアムへのPoSブリッジに関する私の研究を共有することに興奮しています。そこでは、数十億ドルを危険にさらすコンセンサスバイパスの脆弱性を発見しました。 迅速な対応、専門的な共同作業、迅速なパッチ適用について、ImmunefiチームとPolygonチームに感謝します。 https://t.co/AKT0HrbWOE

–niv(@invlpgtbl) 2022年2月21日

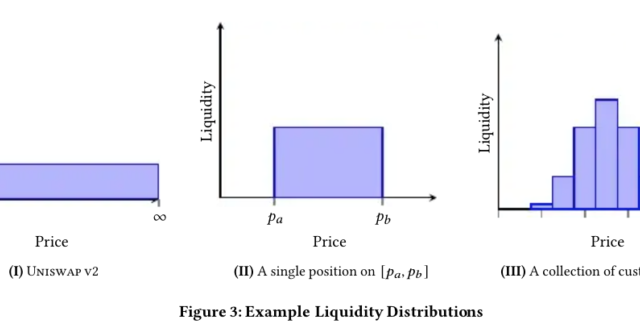

Immunifiのレポートによると、この脆弱性は、イーサリアムでのPolygonのスマートコントラクトのプルーフオブステークシステムに影響を及ぼしました。 特に、攻撃者はこの脆弱性を悪用するために3つの非常に具体的な条件を満たす必要があります。 ただし、基準を満たすと、ネットワークのデポジットマネージャーからすべてのトークンを排出できるようになります。

「このコンセンサスバイパスの後、攻撃者はPolygonからのトークンの引き出しを偽造する悪意のあるチェックポイントを送信できます。これにより、基本的にすべてのトークンがデポジットマネージャーから排出され、すべてのheimdall料金が保存されていると主張します」とレポートは述べています。

エクスプロイトの潜在的な重大度についてコメントし、Immunefiの最高技術責任者であるDuncanTownsendは次のように述べています。 暗号ブリーフィング 「報告の時点ではバグが悪用されていなかったため、金銭的なリスクはありませんでした。」 彼はまた、脆弱性の深刻さを考えると、75,000ドルの報酬は「寛大」だと思ったとも述べました。

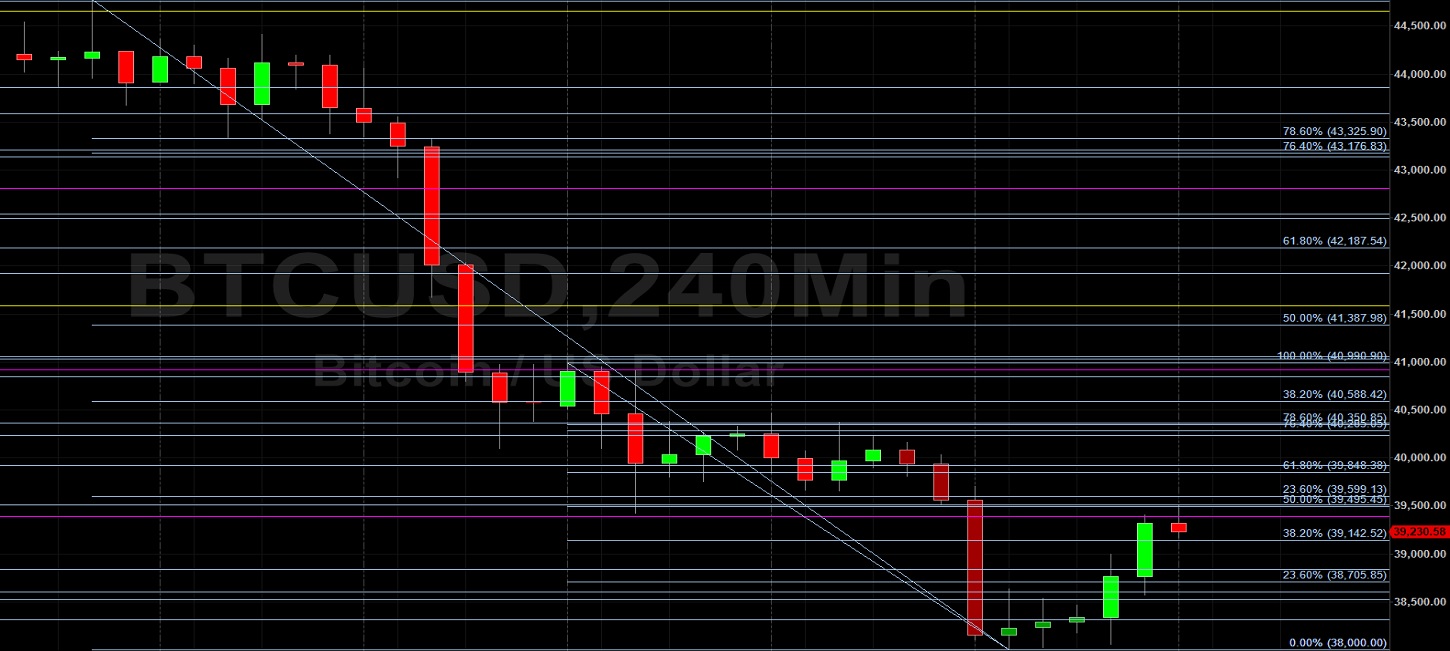

からのデータによると デファイ炎、Polygonは、DeFiエコシステム全体でロックされた合計値が41.7億ドルを超えています。 これはイーサリアムで最も使用されているサイドチェーンであり、ArbitrumやOptimismなどのレイヤー2ネットワークよりも多くの価値を持っています。 今月初め、有名なベンチャーキャピタル会社セコイアが主導する投資ラウンドで4億5000万ドルを調達した。

Polygonは、過去にいくつかの同様のセキュリティインシデントに対処してきました。 10月に、それはにつながる可能性のあるバグにパッチを当てました 8億5000万ドル エクスプロイト、それを開示したホワイトハットに200万ドルの報奨金を支払います。 12月、ネットワークの別の重大なバグが原因で、ハッカーがMATICトークンで160万ドルを盗みました。 Polygonは、インシデントに迅速に対応することで、200億ドルの危機を回避しました。

プレス時にPolygonチームにコメントを求めることはできませんでした。 Polygonは、通信チャネルでバグ修正の詳細を共有することにも反対しました。

開示:これを書いている時点で、この機能の作者はETHと他のいくつかの暗号通貨を所有していました。

この記事を共有する

クリプトエアドロップとは何ですか:エアドロップクリプトを投影する理由

暗号エアドロップは、初期の成長を促進し、コミュニティを構築するために、新しいトークンがさまざまなウォレットに自由に配布されるときに発生します。 それらは、新しいプロジェクトが広めるために使用する人気のあるマーケティング戦術を表しています…

ポリゴンのバグを悪用した後、ハッカーが160万ドルを盗んだ

Polygonの背後にあるコア開発チームは、その契約の1つにある重大なバグが160万ドルで一時的に悪用されたことを明らかにしました。 ポリゴンは、パッチクリティカルに密かにハードフォークされました…

PolygonSwervesがイーサリアムブリッジで8億5,000万ドルのハッキング

Polygonは、PlasmaBridgeに影響を与える重大な脆弱性にパッチを適用しました。 Polygonが200万ドルの報奨金Ethereumサイドチェーンを支払うPolygonは、PlasmaBridge契約の重大なバグにパッチを適用しました。 A..。

Polygonは新しいNFTコンテンツプラットフォームを取得しています

Cere Networkは、PolygonでDaVinciと呼ばれるNFTベースのコンテンツ作成製品を発売します。 Cere NetworkがPolygonでDaVinciを発表Polygonは、クリエイター向けの新しいNFTプラットフォームを取得しています。 …

元ソース

続き・詳細はこちら

Polygon Whitehatは、ユーザー資金で数十億ドルを節約することで75,000ドルを獲得しました